近日,瑞星威脅情報中心捕獲到“蔓靈花”APT組織針對我國軍工行業發起的APT攻擊事件。通過分析發現,攻擊者試圖通過魚叉式釣魚攻擊來投遞wmRAT后門程序,以達到竊取我國軍事機密的目的。在此,瑞星公司提醒相關政府部門及企業應提高警惕,加強防范。

APT組織介紹:

“蔓靈花”組織又稱為“BITTER”,是一支具有南亞背景的APT組織,疑似來自印度。它至少自2013年起就開始對目標發動網絡攻擊,攻擊目標包含中國、巴基斯坦等國家,涉及行業有政府、軍事、能源等,其主要的攻擊意圖是為了竊取敏感資料。

瑞星發現,此次事件中的攻擊武器為“蔓靈花”組織開發的wmRAT后門程序,以此可以判定本次攻擊的始作俑者為“蔓靈花”組織。

攻擊過程:

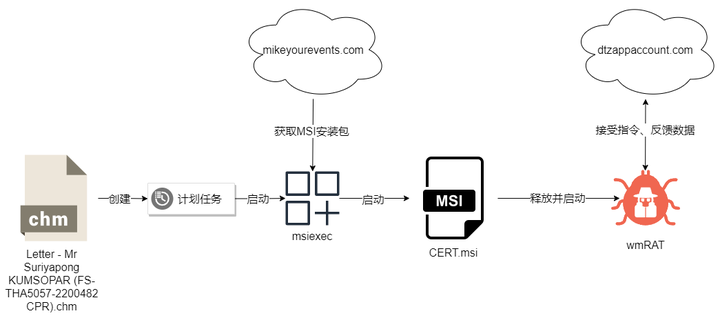

在此次攻擊中,“蔓靈花”組織向我國軍工行業投遞帶有惡意程序的釣魚郵件,該郵件附件內含有惡意的CHM文件,一旦有受害者點擊這個CHM文件,就會在本地創建計劃任務。該計劃任務會設定每隔15到20分鐘與攻擊者遠程服務器通信一次,繼而下載MSI文件,向受害者電腦內植入wmRAT后門程序。

“蔓靈花”組織可以利用wmRAT后門對目標進行長期的控制,竊取并回傳機密數據和隱私信息,同時還可以借此投放其他惡意程序,實施其他攻擊行為。

圖:攻擊流程

攻擊武器:

wmRAT后門程序作為“蔓靈花”組織的標志性武器,于2022年被首次披露,披露時遠控指令只有16個,并且有一半的指令無實際功能,這表明“蔓靈花”組織正在積極開發該后門程序。wmRAT后門設計巧妙,不僅可以規避靜態查殺,還可以規避沙箱的行為檢測。此次攻擊中的wmRAT后門具備了截取屏幕圖像、上傳文件數據、獲取指定URL頁面內容、遍歷磁盤、下載文件等惡意功能,因此具有很強的威脅性。

防范建議:

由于此次“蔓靈花”組織專門針對我國軍工行業發起攻擊,試圖盜取國家機密信息并安裝間諜軟件,嚴重威脅到了國家安全,因此相關政府部門及企業應加大防范力度,做到以下幾點:

1. 不打開可疑文件。

不打開未知來源的可疑的文件和郵件,防止社會工程學和釣魚攻擊。

2. 部署EDR、NDR產品。

利用威脅情報追溯威脅行為軌跡,進行威脅行為分析,定位威脅源和目的,追溯攻擊的手段和路徑,從源頭解決網絡威脅,最大范圍內發現被攻擊的節點,以便更快響應和處理。

3. 安裝有效的殺毒軟件,攔截查殺惡意文檔和惡意程序。

殺毒軟件可攔截惡意文檔和惡意程序,如果用戶不小心下載了惡意文件,殺毒軟件可攔截查殺,阻止病毒運行,保護用戶的終端安全。

圖:瑞星ESM防病毒終端安全防護系統查殺相關病毒

4. 及時修補系統補丁和重要軟件的補丁。

許多惡意軟件經常使用已知的系統漏洞、軟件漏洞來進行傳播,及時安裝補丁將有效減少漏洞攻擊帶來的影響。

關鍵詞: